Notre engagement en matière de cybersécurité

Geutebrück fournit des solutions vidéo avancées pour la sécurité et l'optimisation des processus à un large éventail de clients, notamment les autorités publiques et les secteurs industriels critiques. Ces clients ont des exigences exceptionnellement élevées en matière de sécurité, de durabilité et de fiabilité des systèmes. Il est primordial de protéger ces systèmes contre tout accès non autorisé, sabotage, manipulation ou espionnage.

En réponse à l'évolution rapide du paysage des cybermenaces, Geutebrück a mis en œuvre des mesures complètes pour sécuriser ses produits et solutions. Notre approche de la sécurité est intégrée à chaque étape du cycle de vie du produit, du développement au déploiement et à la maintenance continue. Ce document donne un aperçu des fonctionnalités de sécurité, des meilleures pratiques et des services qui garantissent l'intégrité et la résilience d'un système Geutebrück.

Sécurité dès la conception : le cycle de vie du développement

Afin d'assurer une sécurité intégrée et durable, Geutebrück a intégré un cycle de vie de développement de la sécurité dans son processus de développement principal. Cette approche proactive garantit que la sécurité n'est pas une réflexion après coup, mais une composante fondamentale de nos logiciels.

Les éléments clés de notre SDL comprennent :

- Définition des exigences en matière de sécurité: établissement de critères de sécurité stricts dès le début de tout projet.

- Analyse des menaces: identification et analyse proactives des menaces et vulnérabilités potentielles dans la conception des systèmes.

- Meilleures pratiques en matière de codage sécurisé: respect des normes industrielles pour l'écriture d'un code sécurisé et robuste.

- Analyse statique et dynamique du code: utilisation d'outils automatisés et de processus manuels (y compris des tests de pénétration) pour détecter les vulnérabilités potentielles dans le code.

- Gestion systématique des correctifs: veiller à ce que tous les composants tiers et les systèmes d'exploitation soient mis à jour avec les derniers correctifs de sécurité.

- Environnement de développement sécurisé: protéger nos processus et outils de développement à l'aide de contrôles d'accès et de mesures de sécurité appropriés.

Communications cryptées

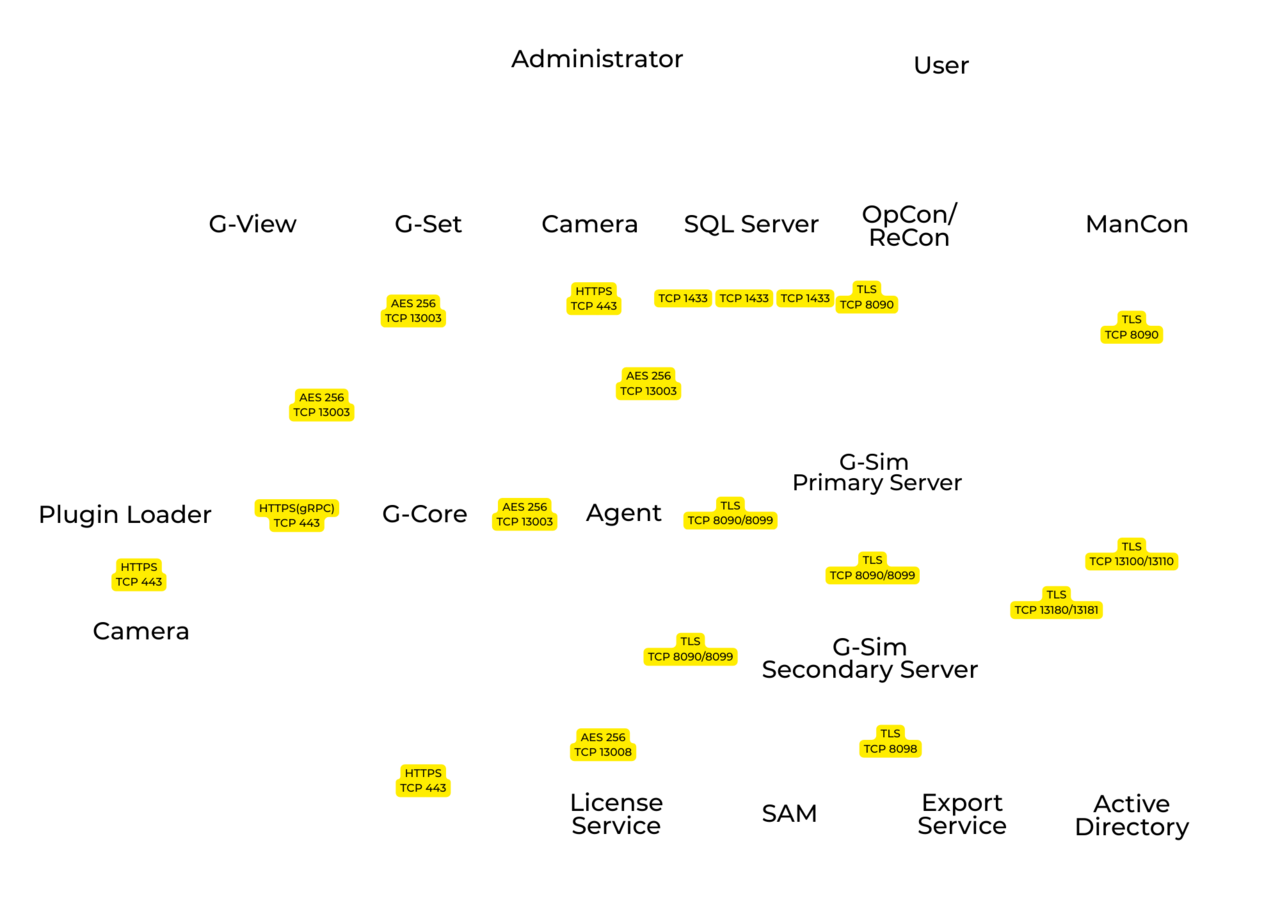

- Communication entre le serveur et le client: la communication entre les serveurs G-Core, le service de gestion des actifs logiciels (SAM), les clients G-View et G-SIM (agents et clients OpCon/ReCon) est cryptée à l'aide de la norme AES (Advanced Encryption Standard) avec une clé de 256 bits. L'échange de clés est géré par la méthode sécurisée Diffie-Hellman (DH).

- Communication entre G-SIM et le client: la communication entre le serveur G-SIM et ses clients est cryptée à l'aide du protocole TLS (Transport Layer Security), qui fournit un canal HTTPS sécurisé.

- Communication avec les caméras: pour les caméras Geutebrück et les caméras tierces profondément intégrées (par exemple, Axis, Bosch), la communication entre la caméra et le serveur peut être cryptée à l'aide du protocole TLS (HTTPS). Il est fortement recommandé d'utiliser cette fonctionnalité lorsqu'elle est prise en charge. Le protocole RTSP sur HTTPS est utilisé.

- Gestion de l'état du système: notre logiciel G-Health prend également en charge le protocole HTTPS avec des certificats SSL pour une communication sécurisée.

Bases de données et stockage cryptés

- Base de données vidéo propriétaire: notre base de données vidéo utilise un format propriétaire. Cette conception offre une protection intrinsèque contre toute modification ou extraction de données sans connaissance approfondie de la structure de la base de données Geutebrück, car toute modification non autorisée entraîne une corruption des données.

- Chiffrement complet du disque: pour renforcer la sécurité des données au repos, nous recommandons d'utiliser des outils de chiffrement complet du disque tels que Microsoft BitLocker. BitLocker prend en charge le chiffrement AES (128 et 256 bits) et peut sécuriser l'ensemble du volume du système d'exploitation, les volumes de données ou les lecteurs virtuels.

Stockage et transmission des mots de passe

- Mots de passe G-Core: les mots de passe dans G-Core sont hachés à l'aide de l'algorithme Secure Hash Algorithm (SHA-256) avec salage. La transmission des mots de passe est doublement cryptée : d'abord à l'aide de Blowfish (un chiffrement par blocs à clé symétrique), puis à l'aide du cryptage standard des mots de passe Windows avec salage, qui est lié à la machine Windows spécifique.

- Mots de passe G-SIM: les mots de passe G-SIM sont stockés à l'aide de l'algorithme PBKDF2 standard avec salage, qui offre une protection efficace contre les attaques par force brute.

Guide de renforcement du système

Le terme « renforcement » désigne le processus visant à sécuriser un système en réduisant sa surface d'exposition aux vulnérabilités. Bien que les systèmes Geutebrück soient livrés avec des mesures de sécurité clés déjà en place, un renforcement supplémentaire doit être effectué lors de la mise en service en fonction des exigences spécifiques du site.

Mises à jour du micrologiciel et du logiciel

Veillez à toujours maintenir à jour le micrologiciel et les logiciels de tous les composants (caméras, serveurs, clients, commutateurs réseau). Cela garantit que le système est protégé par les derniers correctifs de sécurité disponibles. Consultez régulièrement le portail Geutebrück pour les mises à jour et les sites Web des fabricants pour les appareils tiers.

Contrôle d'accès physique

L'accès physique aux serveurs, postes de travail, caméras et périphériques réseau doit être réservé au personnel autorisé. Cela permet d'éviter toute manipulation frauduleuse, telle que la connexion non autorisée de périphériques USB, le retrait de disques durs ou le débranchement de câbles.

Configuration et sécurité du réseau

- Segmentation du réseau: le réseau de vidéosurveillance doit être physiquement séparé du réseau principal de l'entreprise du client. Si une séparation physique n'est pas possible, utilisez des VLAN pour segmenter logiquement le réseau. Une bonne pratique courante consiste à placer les caméras sur un VLAN distinct de celui des clients qui visionnent les images.

- Pare-feu: utilisez un pare-feu de pointe éprouvé dans le secteur pour protéger le système contre les accès non autorisés et atténuer le risque d'attaques par déni de service (DoS) ou par déni de service distribué (DDoS), en particulier si le système est connecté à d'autres réseaux ou à Internet.

- Sécurité des ports et liaison MAC: sur les commutateurs réseau, activez des fonctionnalités telles que l'authentification basée sur les ports (IEEE 802.1X) ou la liaison d'adresses MAC. Cela garantit que seuls les appareils autorisés peuvent se connecter à un port de commutateur, empêchant ainsi tout accès non autorisé au réseau.

- Réseau local sans fil: évitez autant que possible d'utiliser un réseau local sans fil au sein du réseau CCTV sécurisé en raison des risques accrus pour la sécurité.

- Accès à distance: l'accès à distance à toute partie du système doit être géré via un réseau privé virtuel (VPN) sécurisé utilisant des normes modernes de cryptage et d'authentification. N'exposez jamais un système directement à Internet sans protection par pare-feu. Si la redirection de port est absolument nécessaire, ne redirigez que les ports minimums requis et limitez l'accès aux adresses IP sources autorisées.

Renforcement des dispositifs et des applications

- Désactivez les services inutilisés: désactivez tous les services inutilisés sur les caméras et les serveurs Windows afin de réduire la surface d'attaque. Cela inclut les services tels que SSH, multicast ou QoS sur les caméras s'ils ne sont pas nécessaires, et les services tels que SNMP sur Windows si aucun système de surveillance n'est utilisé.

- Modifier les ports par défaut: pour les appareils tels que les caméras, modifiez les ports d'administration et de streaming par défaut afin de les rendre moins vulnérables aux attaques automatisées.

- Accès à la base de données SQL: pour toute analyse ou rapport sur la base de données SQL, utilisez un compte disposant des autorisations de lecture minimales nécessaires. N'utilisez pas le compte sysadmin pour les requêtes courantes.

Gestion des utilisateurs et des accès

- Modification des mots de passe par défaut: modifiez immédiatement tous les mots de passe administrateur par défaut (système Geutebrück, caméras, commutateurs) et remplacez-les par des mots de passe forts et uniques, conformes aux normes de complexité modernes (par exemple, la politique de mot de passe OWASP). Les mots de passe doivent être modifiés régulièrement.

- Principe du moindre privilège: configurez les droits des utilisateurs de manière à ce que chaque personne n'ait accès qu'aux fonctions et aux données nécessaires à son rôle. Le logiciel Geutebrück permet un contrôle granulaire des autorisations des utilisateurs.

- Comptes de service Windows: les services Geutebrück s'exécutent par défaut en tant que « LocalSystem ». Si un compte de service dédié est utilisé, assurez-vous qu'il dispose d'un mot de passe fort et uniquement de droits d'utilisateur locaux. Un compte d'administrateur de domaine n'est pas nécessaire et est fortement déconseillé. Pour la synchronisation LDAP dans G-SIM, le compte de service ne nécessite que des autorisations de lecture sur Active Directory.

- Déconnexion automatique: configurez G-SIM pour déconnecter automatiquement les utilisateurs après une période d'inactivité spécifiée (par exemple, 15 à 60 minutes). De même, configurez Windows pour verrouiller automatiquement la session d'écran après une courte période d'inactivité.

- UAC sur les clients: la plupart des applications clientes Geutebrück ne nécessitent pas de droits d'administrateur pour fonctionner. Cela permet de limiter l'impact potentiel des logiciels malveillants sur un poste de travail client.

Mises à jour de sécurité Microsoft Windows et gestion des correctifs

Il est essentiel d'installer les mises à jour de sécurité Microsoft. Cependant, il est indispensable de vérifier au préalable que ces mises à jour n'ont pas d'impact négatif sur les performances et la stabilité du système Geutebrück.

Geutebrück propose un service complet de gestion des correctifs pour assister ses clients, qui comprend :

- Classification: nous vérifions, classons (« Critique », « Important », « Non pertinent ») et documentons toutes les nouvelles mises à jour Microsoft, en fournissant des recommandations sur leur applicabilité au logiciel Geutebrück.

- Installation: sur la base de la classification, nos experts peuvent procéder à l'installation des correctifs approuvés via une infrastructure WSUS (Windows Server Update Services), garantissant ainsi un déploiement contrôlé.

- Test: après l'installation, nous effectuons des tests fonctionnels sur les logiciels Geutebrück afin de vérifier que le fonctionnement du système reste stable et performant.

Compatibilité des logiciels antivirus

Il est recommandé d'utiliser un logiciel antivirus à jour. Afin de garantir les performances du système, il est essentiel de configurer le logiciel antivirus avec les exceptions suivantes :

- Exclure la base de données vidéo Geutebrück des analyses en temps réel et programmées.

- Ajouter les dossiers et bibliothèques de l'application Geutebrück à la liste blanche/liste d'exceptions de l'analyse de sécurité.

Gestion des vulnérabilités et assistance

Geutebrück surveille activement le marché afin de détecter les menaces émergentes et les vulnérabilités potentielles.

- Réponse rapide: les vulnérabilités détectées ou signalées sont immédiatement analysées, et les correctifs sont classés par ordre de priorité en fonction de leur gravité.

- Communication ouverte: nous entretenons une culture d'information ouverte et informons rapidement nos partenaires et nos clients des failles de sécurité identifiées et des solutions disponibles.

- Assistance centrale: notre équipe d'assistance centrale est à votre disposition pour vous fournir des conseils d'experts et vous aider à mettre en œuvre des mesures visant à remédier aux vulnérabilités en matière de sécurité.